Kann man mein Handy abhören? Risiken & Schutz im Mobilfunk

Archiv-Hinweis:Archiv für frühere Beiträge zum Thema Lauschabwehr Dieser Bereich bleibt online, da die Inhalte vielen Lesern weiterhin als Hintergrundinformation dienen.Sicher-Check bietet heute ausschließlich Dienstleistungen rund um Fahrzeugprüfung, Autokaufberatung und Export an.

Kurzüberblick

Ein Telefon kann im Wesentlichen auf drei Wegen „abgehört“ werden:

- Netzangriffe (IMSI-Catcher/gefälschte Basisstationen, SS7-Schwachstellen),

- Spionagesoftware direkt auf dem Smartphone (Stalkerware/Spyware),

- Abfangen von Inhalten außerhalb des Mobilfunknetzes (unverschlüsseltes WLAN, Backups, Cloud-Konten).

Klassische Sprachanrufe über den Mobilfunkanbieter sind nicht Ende-zu-Ende-verschlüsselt (E2E) und daher schwächer geschützt als Anrufe in Messengern mit E2E.

Mythen vs. Realität

Mythos: „Der Betreiber oder irgendwer kann problemlos alle Gespräche mithören.“

Realität: Gesetze und Technik verhindern Massenüberwachung; gezielte Angriffe sind jedoch möglich.

Mythos: „Antivirus garantiert die Entdeckung von Spionagesoftware.“

Realität: Fortgeschrittene Spyware kann sich tarnen; wichtiger ist konsequente Sicherheits- und Verhaltenshygiene.

Mythos: „Flugmodus = völlige Unsichtbarkeit.“

Realität: Der Flugmodus schaltet Funkmodule aus, aber lokale Spyware (z. B. Keylogger, Screenshots) verschwindet dadurch nicht.

Angriffswege

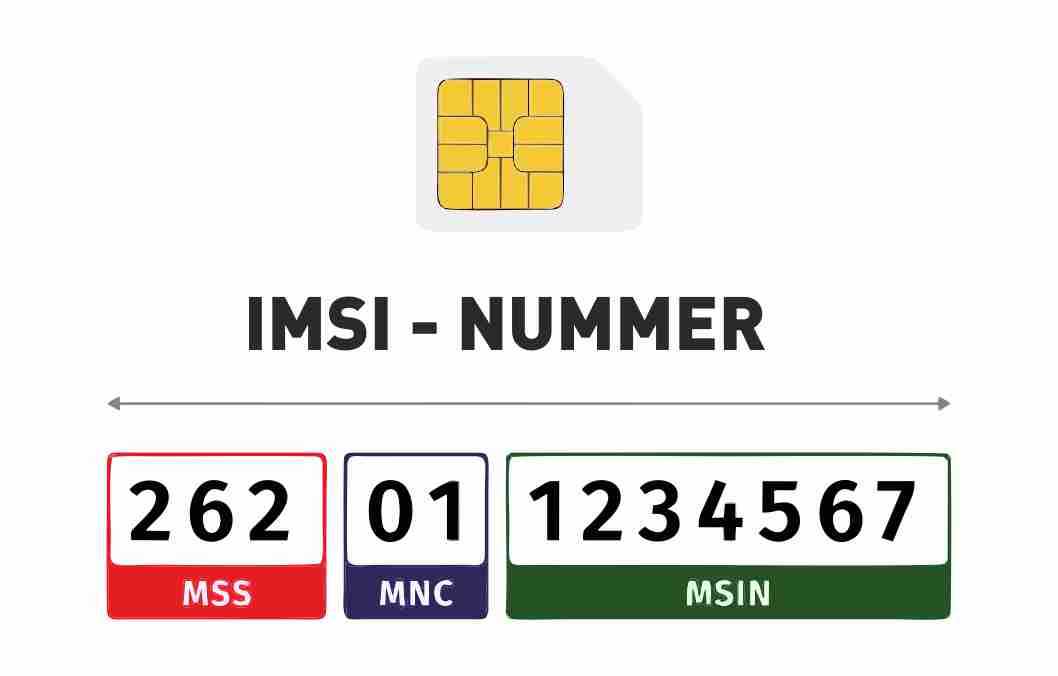

1) Netzwerk (IMSI-Catcher, SS7)

Ein IMSI-Catcher gibt sich als 2G/4G-Basisstation aus, zwingt das Telefon zur Verbindung und kann Verschlüsselung herabstufen. In SS7/Signalisierungsnetzen erlauben Schwachstellen u.a. das Ermitteln des Standorts oder in Einzelfällen die Beeinflussung von Anruf/SMS-Routen.

Anzeichen: abrupte Netzwechsel (4G → 2G), häufige Abbrüche, ungewohnter Netzname, Aufforderung, VoLTE/VoWi-Fi zu deaktivieren, „Echo“ und Verzögerungen.

2) Schadsoftware (Spyware/Stalkerware)

Wird über Phishing, manipulierte Apps, unsichere Backups oder physischen Zugriff installiert. Kann Messenger vor der Verschlüsselung auslesen, auf Mikrofon/Kamera/Standort zugreifen und Screenshots erstellen.

Anzeichen: ungewöhnlich hoher Akku- und Datenverbrauch, „selbst erteilte“ App-Berechtigungen, deaktivierte Updates ohne Ihr Zutun, unbekannte MDM-/Konfigurationsprofile.

3) Umgehungen außerhalb des Mobilfunks

- SIM-Tausch (SIM-Swap) → Abgreifen von SMS-2FA.

- Unverschlüsseltes WLAN in Café/Hotel → Mitschneiden ungeschützten Traffics.

- Cloud/Backups: schwaches oder wiederverwendetes Passwort öffnet den gesamten Nachrichten- und Foto-Archiv.

So telefonieren, dass man Sie schwer „abhören“ kann

- Für sensible Gespräche keine klassischen Sprachanrufe – nutzen Sie Messenger-Anrufe mit E2E-Verschlüsselung.

- Schalten Sie in kritischen Situationen Mobilfunk-Anrufe ab (hilfreich, ersetzt aber keine saubere OPSEC).

- Für 2FA per SMS auf Hardware-Schlüssel oder TOTP-App umstellen. SMS ist die schwächste Option.

Checks & Einstellungen (Android / iOS)

Android

- System & Google Play System Update aktualisieren.

- Einstellungen → Datenschutz/Berechtigungen: Mikrofon/Kamera/Standort bei „geschwätzigen“ Apps entziehen.

- Sicherheit → Play Protect aktiv; Apps aus Fremd-Stores entfernen.

- Profile & VPN/MDM prüfen: Unbekanntes löschen.

- Installation aus unbekannten Quellen blockieren.

- Geräteverschlüsselung ist standardmäßig aktiv – prüfen.

iOS

- iOS aktualisieren; Einstellungen → Datenschutz: Rechte für Mikrofon/Kamera/Standort nur „Bei Verwendung“.

- Profile (VPN & Geräteverwaltung) prüfen – keine überflüssigen.

- Lockdown Mode bei hohem Risiko aktivieren.

- iCloud: Zwei-Faktor-Authentifizierung aktiv, Passwörter im Manager speichern.

OPSEC unterwegs & in öffentlichen Netzen

- WLAN: eigenen Hotspot oder VPN nutzen; niemals Passwörter in offenen Netzen ohne HTTPS eingeben.

- Bluetooth/NFC: deaktiviert lassen, wenn nicht benötigt.

- Physischer Zugriff: PIN/Passcode, Auto-Sperre ≤ 30 s, Biometrie + Hardware-Schlüssel für Konten.

Wenn Sie eine Kompromittierung vermuten

- Sorgfältiges Backup von Fotos/Inhalten, aber keine systemnahen Apps zurückspielen.

- Werksreset und „sauberes“ Wiederherstellen nur der wirklich benötigten Daten.

- Passwörter ändern (Mail, Apple/Google, Messenger), alte Sitzungen abmelden.

- SIM im Shop mit Ausweisprüfung neu ausstellen lassen.

- Für kritische Fälle: zweites „sauberes“ Gerät ohne alte Accounts (operatives „rotes“ Telefon).

Minimal-Checkliste

- OS-Updates + Auto-Updates aktiv.

- E2E-Anrufe/Chats; keine SMS für 2FA, wenn vermeidbar.

- Berechtigungen für Mikrofon/Kamera/Standort monatlich prüfen.

- Passwort-Manager, Hardware-Schlüssel, kein Passwort-Recycling.

- VPN in öffentlichen WLANs; Bluetooth/NFC aus.

- Regelmäßig aktive Cloud-Sitzungen prüfen und schließen.

Verdacht auf Abhörung?

Wir prüfen Geräte & Umgebung, erstellen einen Maßnahmenplan und unterstützen bei forensischer Sicherung – diskret und praxisnah.